Einführung

Einen OpenVPN Server aufzusetzen, ist relativ einfach und schnell erledigt. Heute möchte ich die nötigen Schritte zeigen, um die Installation auf einem Ubuntu Server durchzuführen und was im Anschluss noch nötig wird, damit ihr von Unterwegs auf euer Netzwerk zugreifen könnt.

Voraussetzung

- Ubuntu Server (Aktuell ist die Version 22.04 LTS Download Klick hier)

- Einen Router mit der Möglichkeit der Port-Freischaltung (ich nutze hier die Fritz!Box 6591)

- Und zuletzt noch eine aktive DynDNS Adresse (ich nutze hier den kostenlosen Dienst von ddnss.de)

Legen wir los!

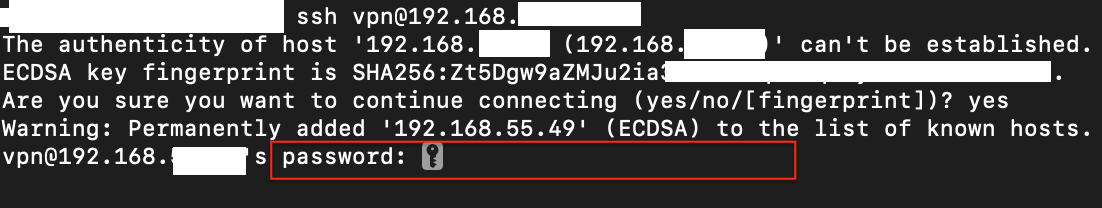

Im ersten Schritt loggen wir uns auf unserem Ubuntu Server ein. Die Meisten nutzen sicherlich die Möglichkeit über SSH, einen angeschlossenen PC oder eine Virtualisierungsmöglichkeit.

Login mit SSH Erläuterung

Für diejenigen, die noch nicht so fit sind, hier noch mal eine kurze Beschreibung, wie ihr euch über einen SSH-Zugang einloggt.

Öffnet in

- Windows die Eingabeaufforderung

- am Mac das Terminal

- oder in Linux die Konsole

Gebt im Anschluss diesen Befehl ein

ssh username@eure IP_von_Ubuntu

und tauscht Username und eure IP_von_Ubuntu durch euren Benutzernamen und die IP von eurem Ubuntu-Server und drückt Enter.

Wenn alles geklappt hat, muss jetzt das Passwort eingegeben werden.

Im nächsten Schritt beginnen wir mit der Installation und arbeiten Schritt für Schritt die offizielle Anleitung von OpenVPN ab.

Installationsbeginn OpenVPN

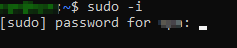

Für die Installation müssen wir uns die Root rechte sichern. Dazu gebt ihr folgenden Befehl ein.

sudo -i

und bestätigt die Eingabe mit eurem Passwort.

Schritt 1.

Installation der benötigten Zertifikate und Verschlüsselung für Ubuntu 20.04 und 22.04

apt update && apt -y install ca-certificates wget net-tools gnupg

Schritt 2.

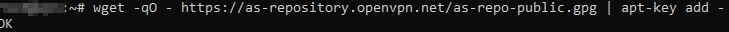

Hinzufügen des Repository Schlüssel.

Achtet auf die richtige Version für Ubuntu System!

20.04

wget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -

22.04

wget https://as-repository.openvpn.net/as-repo-public.asc -qO /etc/apt/trusted.gpg.d/as-repository.asc

Der Befehl wird nur mit einem OK bestätigt.

Schritt 3.

Achtet auf die richtige Version für Ubuntu System!

20.04

echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.list

22.04

echo "deb [arch=amd64 signed-by=/etc/apt/trusted.gpg.d/as-repository.asc] http://as-repository.openvpn.net/as/debian jammy main">/etc/apt/sources.list.d/openvpn-as-repo.list

Hier gibt es keine weitere Bestätigung und wir können auch schon zum letzten Befehl übergehen.

Schritt 4.

Installation eurer OpenVPN Anwendung

apt update && apt -y install openvpn-as

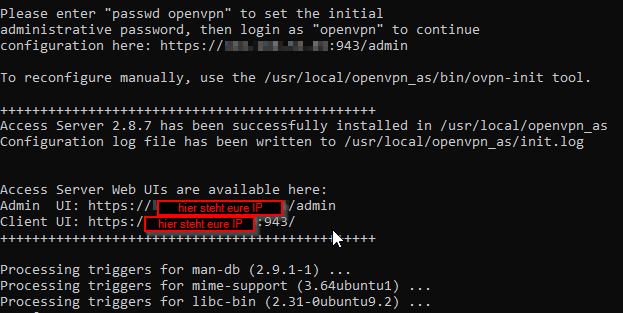

Je nach Leistung eures Servers bzw. eurer VM dauert die Installation einen Moment. Nach erfolgreicher Installation wird euch Folgendes angezeigt.

Damit ist die Installation erstmal durch, aber noch sind wir nicht ganz fertig.

Schritt 5.

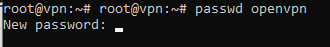

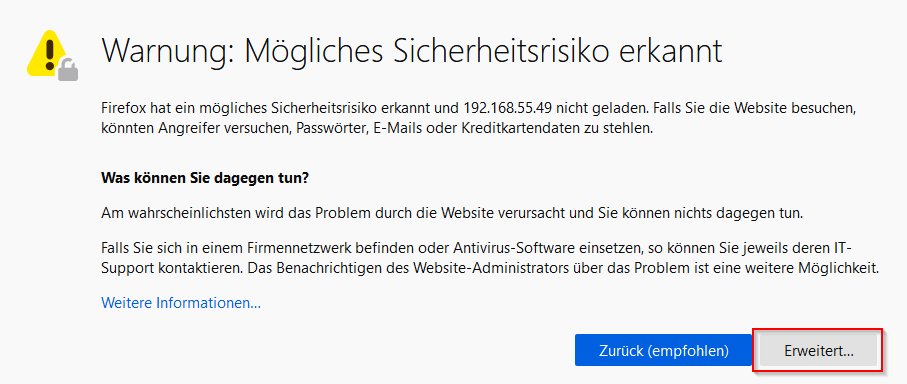

Setzen des Passworts – wie immer gilt hier, nehmt ein „sicheres Passwort“ oder nutzt einen Passwortmanager. Gebt jetzt folgenden Befehl ein:

passwd openvpn

Die Änderung wird wie folgt bestätigt:

Glückwunsch! Die Installation ist damit erst mal durch. Surfen wir doch mal das Webinterface an und gehen die letzten Schritte der Einrichtung an.

Einrichtung Interface OpenVPN

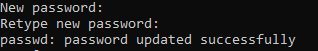

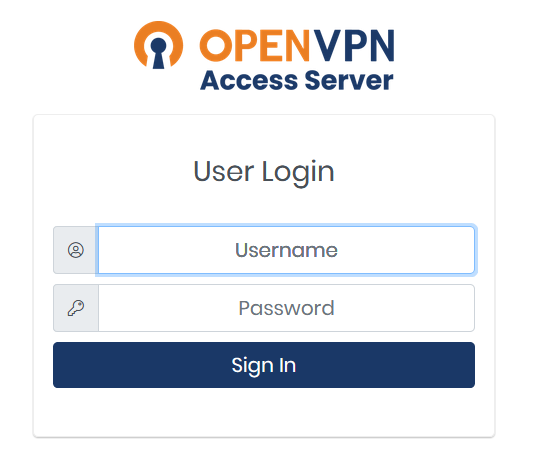

Gebt dazu die IP-Adresse und den Port (943) in euren Browser (bei mir Firefox) ein und bestätigt die Eingabe mit Enter. Für den Anfang machen wir das ohne das /admin am Ende.

Ihr erhaltet eine Sicherheitswarnung. Die weist euch aber nur darauf hin, dass es ein selbst signiertes Zertifikat ist. Klickt auf Erweitert und scrollt nach unten.

Bestätigt mit Risiko akzeptieren und fortfahren.

Im Anschluss wird euch das Webinterface von eurer OpenVPN Installation angezeigt.

Gebt den Username (openvpn) und euer vergebenes Passwort ein und klickt auf Sign In.

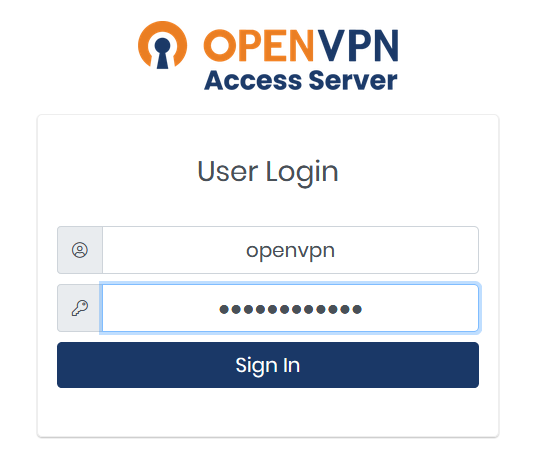

Nach dem Login wird euch die Möglichkeit gegeben ggf. schon die Software von OpenVPN zu downloaden, die für die spätere Verbindung je nach System nötig ist. Bei Bedarf könnt ihr das gleich erledigen oder im Anschluss.

Ansonsten klickt bitte auf Admin. Wie bei jeder Software müssen wir die Nutzungsbedingungen usw. akzeptieren.

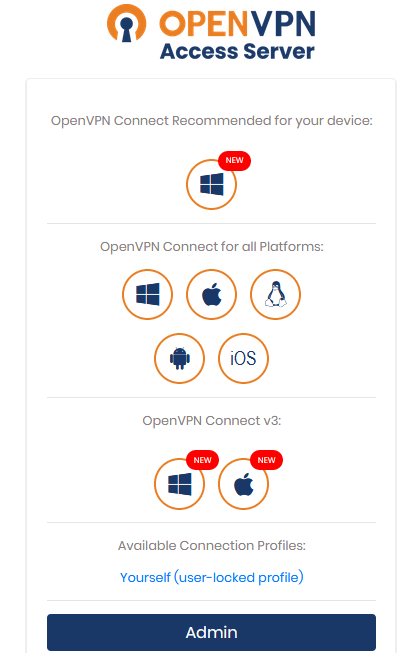

Nach dem Akzeptieren wird euch der Activation Manager präsentiert. Wenn ihr nicht mehr als zwei gleichzeitige Verbindungen benötigt, müsst man keinen Lizenz Key kaufen.

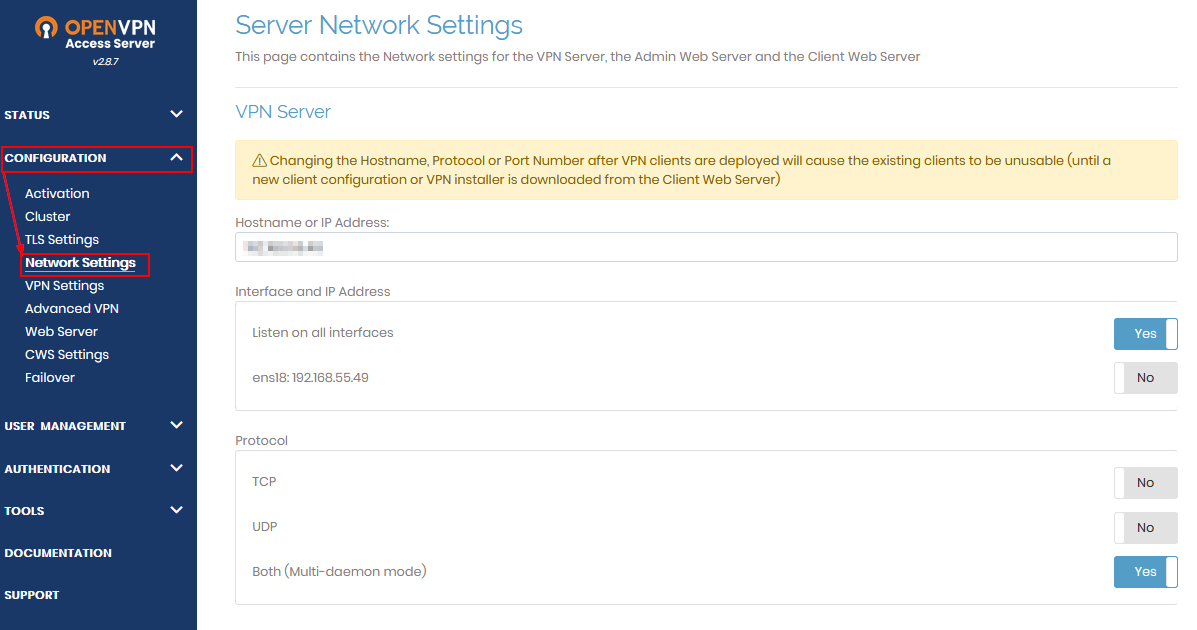

Wir wechseln jetzt zur Konfiguration und gehen dort auf die Netzwerksettings.

Oben angezeigt seht ihr eure momentane IP, auf die der Server gerade läuft. Die IP muss angepasst werden auf eure DynDNS-Adresse oder aber, wenn vorhanden, gebt eure fest zugewiesene IP-Adresse von eurem Provider an.

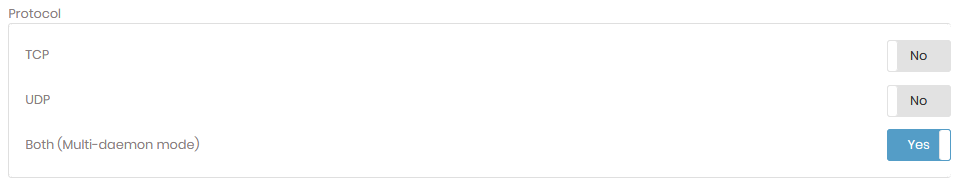

Ein bisschen weiter unten finden wir noch die Ports, die OpenVPN benötigt, um eine Verbindung aufzubauen.

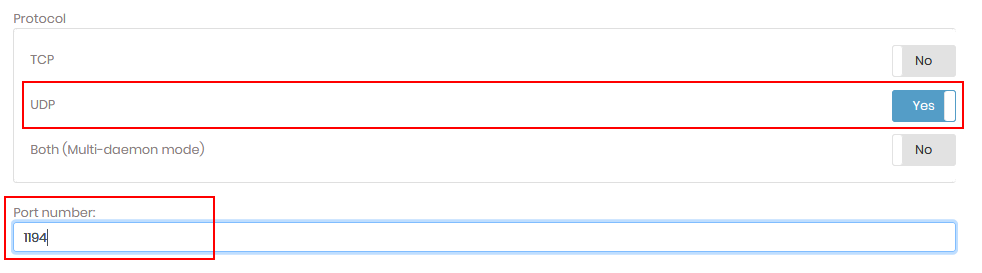

Theoretisch könnte man das so belassen, aber ich würde euch empfehlen nur auf UDP umzustellen und entsprechend den Port 1194 zu setzen. Sollte ein anderer Port gewünscht sein, dann muss der entsprechend eingegeben und bei der späteren Freischaltung in dem Router beachtet werden.

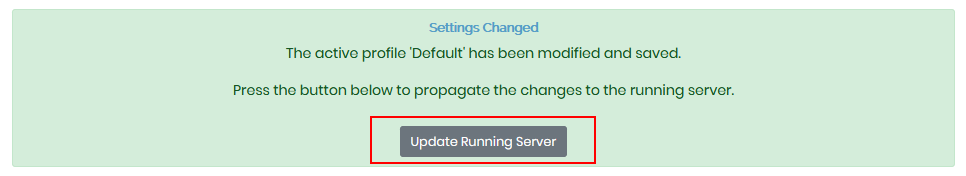

Geht nach ganz unten und klick auf Save Settings. Im Anschluss wird oben die Änderung bestätigt. Klick noch auf Update Running Server.

Sehr gut! In unserem Webinterface haben wir alles vorbereitet. Um unseren VPN-Server von außen zu erreichen, müssen wir noch den angegebenen Port in unserem Router öffnen.

Portfreigabe im Router

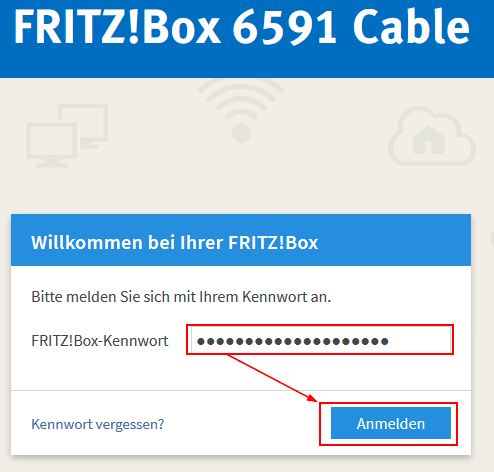

Ich zeige euch hier, wie der Port in der Fritz!Box geöffnet wird. Ruft dazu in eurem Browser das Webinterface eurer Fritz!Box auf mit

fritz.box

und drückt auf Enter. Gebt euer Passwort ein und bestätigt mit anmelden. (Wenn es nicht geändert wurde, steht das Passwort auf dem Aufkleber eurer Fritz!Box drauf)

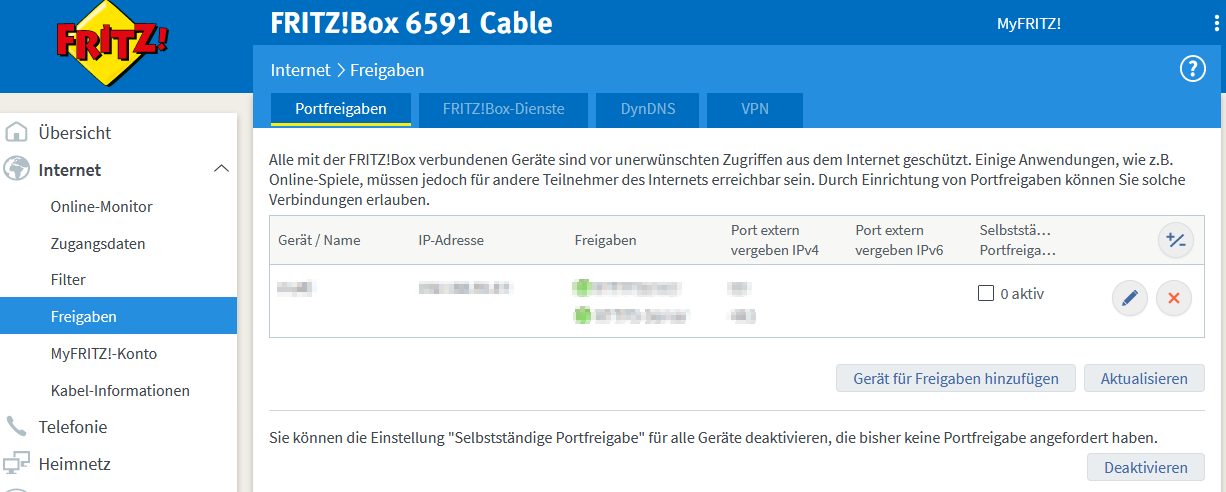

Wechselt in den Reiter Internet und Freigaben.

Klickt auf Gerät für Freigaben hinzufügen.

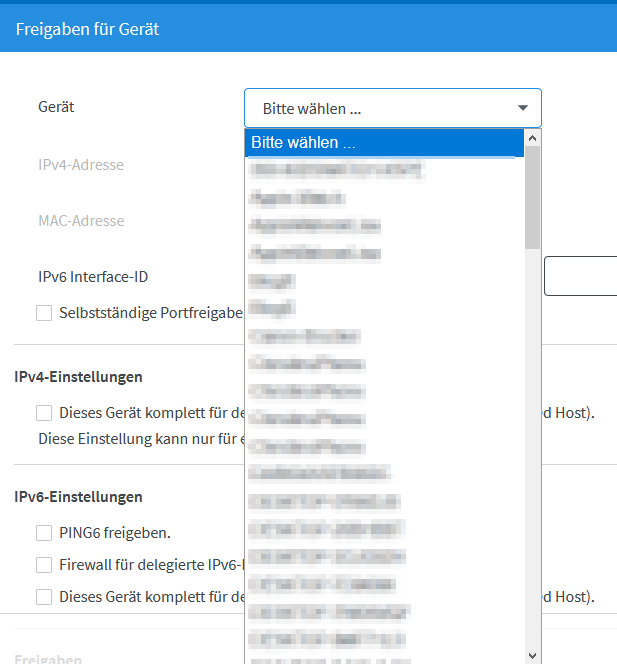

Wählt euer Gerät (Server) aus der Liste aus.

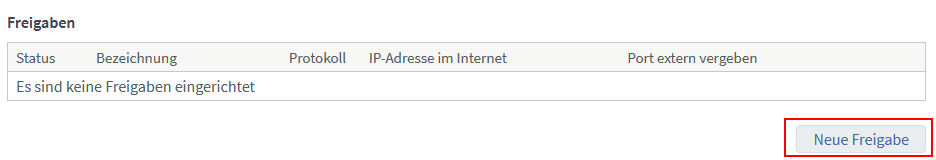

Nach der Auswahl scrollt nach unten. Dort findet man den Punkt „Neue Freigabe“ und klickt entsprechend den Punkt an.

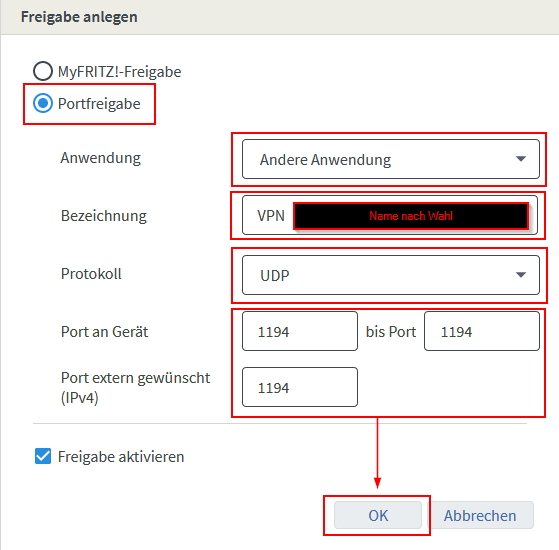

Passt folgende Punkte an:

- Wählt Portfreigabe

- Wählt bei Anwendung andere Anwendung aus

- Stellt das Protokoll auf UDP

- bei Port an Gerät gebt ihr euren gewählten Port an bzw. 1194

- geht auf OK

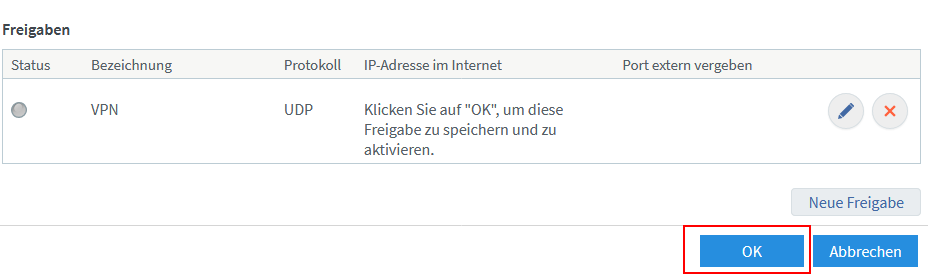

Bestätigt im Anschluss noch mal mit OK.

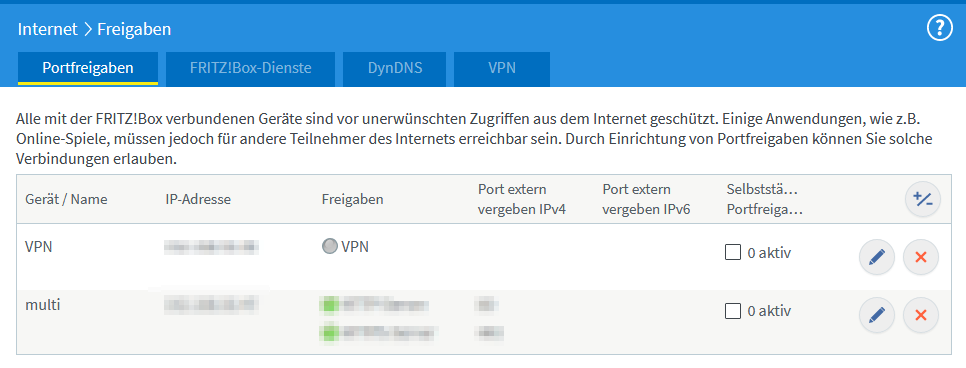

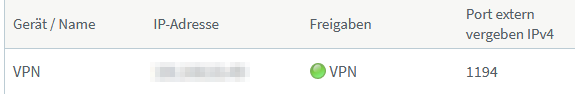

In der Übersicht wird euch jetzt die Freigabe angezeigt.

Manchmal muss man die Seite noch mal auffrischen (F5), damit die Freigabe auf Grün springt.

So liebe Leser, ab diesen Punkt sind die Voraussetzungen gegeben, um von außerhalb eine Verbindung in unser heimisches Netzwerk aufzubauen. Im letzten Schritt brauchen wir noch das Profil, um die Verbindung aufzubauen.

Profil herunterladen.

Ruft noch mal das Webinterface von eurem OpenVPN-Server auf.

https://eure_ip:943

Scrollt (wenn nötig) nach unten und klickt auf Yourself (user-locked-profile).

Speichert euch die client.ovpn Datei ab.

Die benötigt ihr immer wieder, um euren Zugang unkompliziert am gewünschten Gerät einzurichten.

Abschlusstest

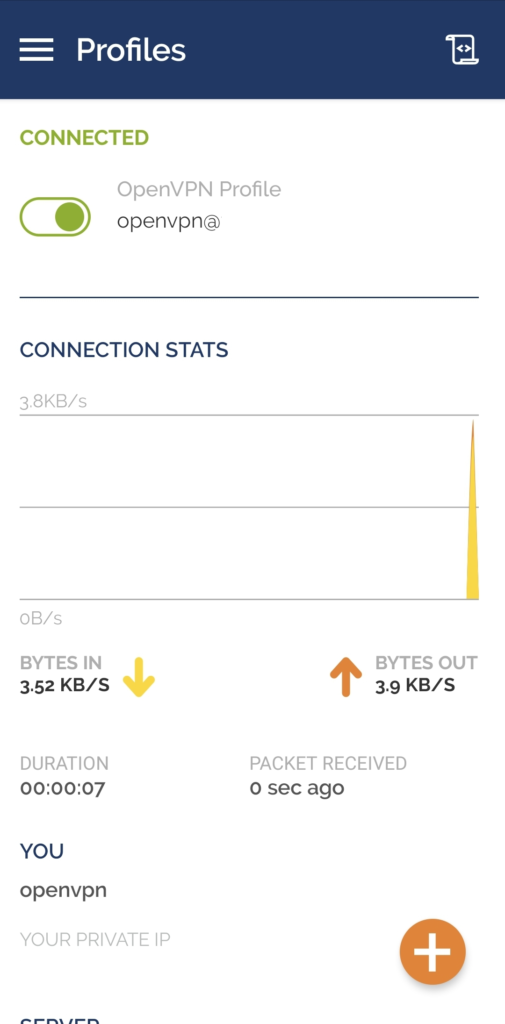

Für den Verbindungstest nutze ich die OpenVPN App aus dem Play Store (Android).

Download der App Klick Hier

Die Konfigurationsdatei (client.ovpn) habe ich mit meinem Handy (Firefox Browser) im internen Netzwerk heruntergeladen. Dazu surft ihr, wie am PC, euer OpenVPN Webinterface an. Nach dem Login könnt ihr die Datei herunterladen. Android speichert die client.ovpn unter Downloads.

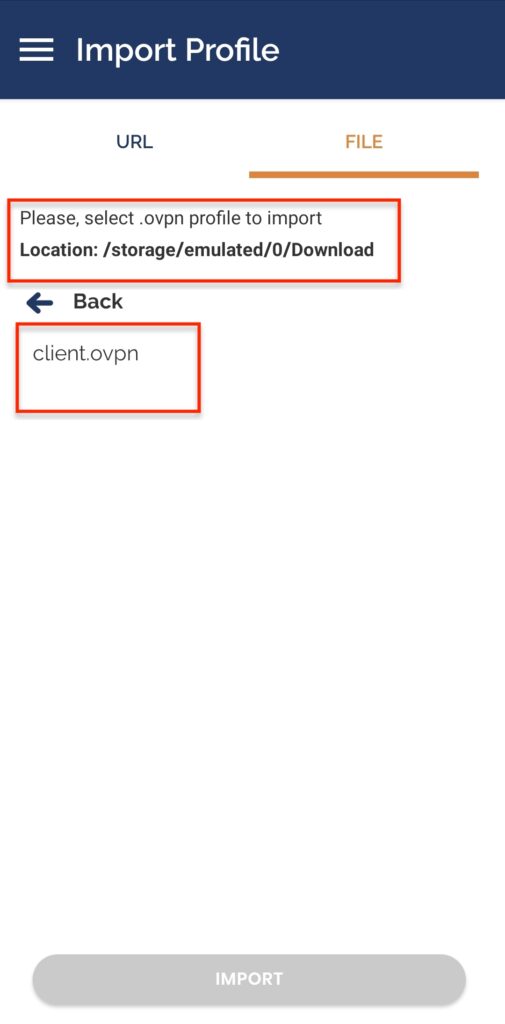

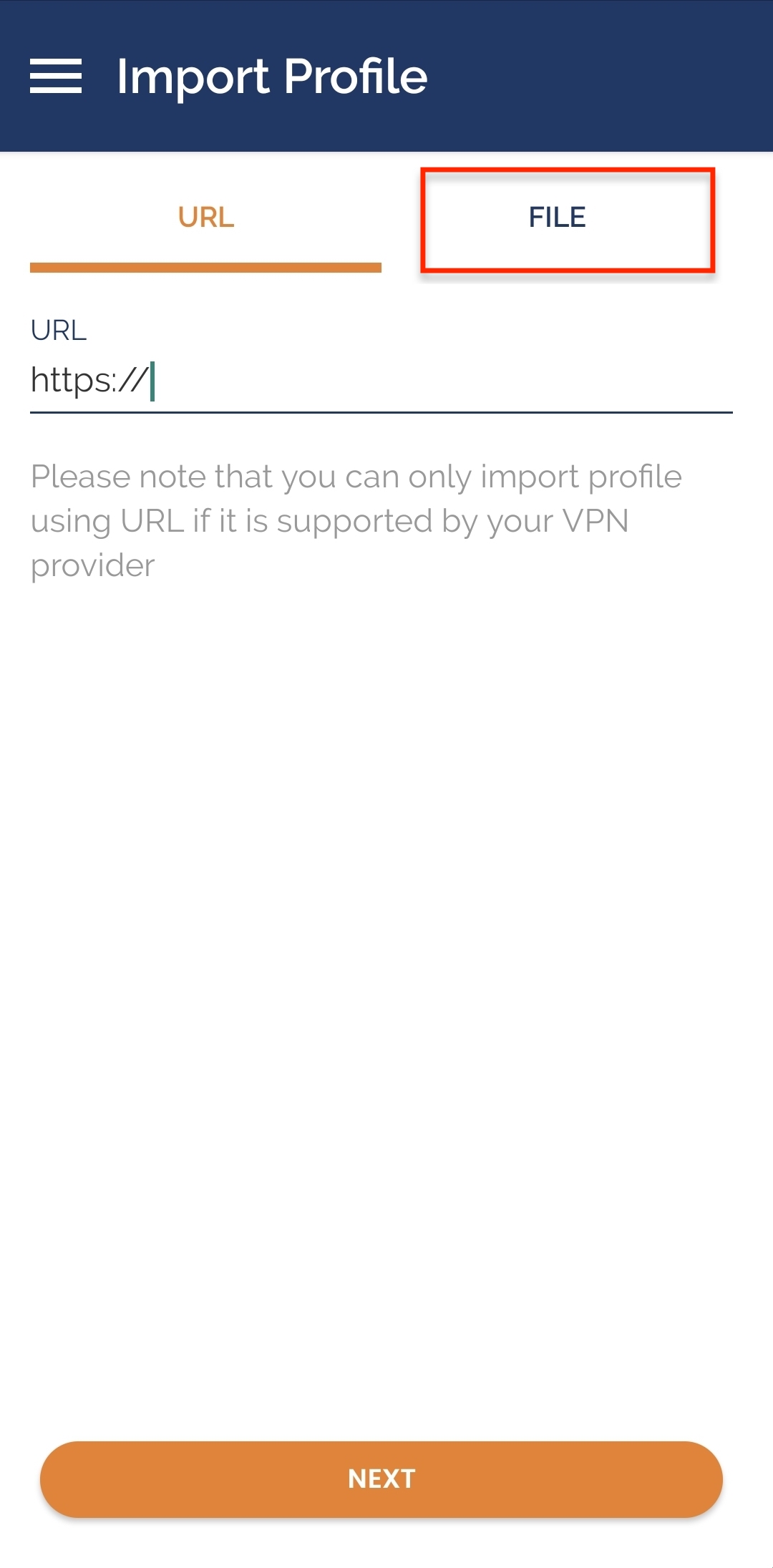

Öffnet nach dem herunterladen die OpenVPN APP und wechselt beim Import Profile von URL auf File.

Bei mir zeigte er den Speicherort schon richtig an. Sollte das bei euch nicht sein, hinterlegt euren Download Ordner. Wählt im Anschluss die client.ovpn aus.

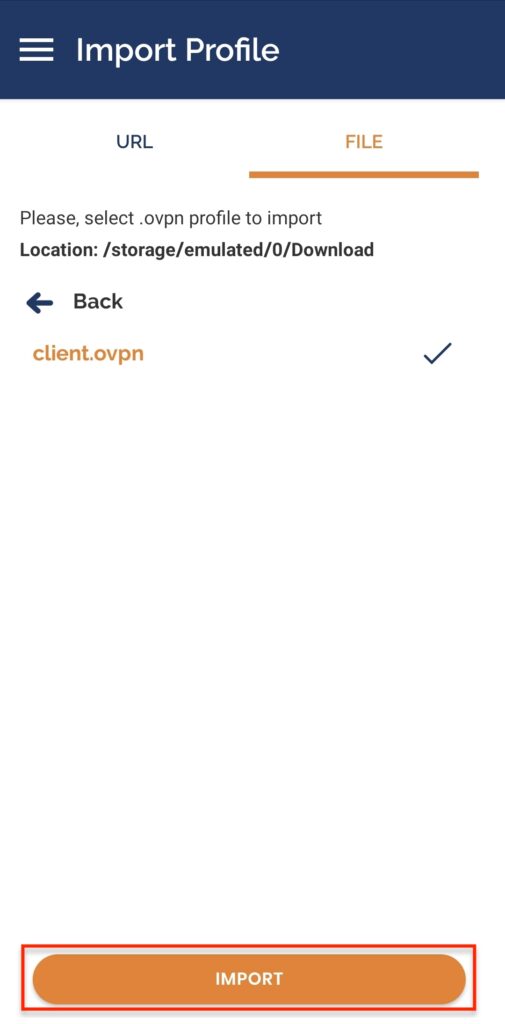

Wird eure client.ovpn mit einem Haken angezeigt, kann unten auf Import geklickt werden.

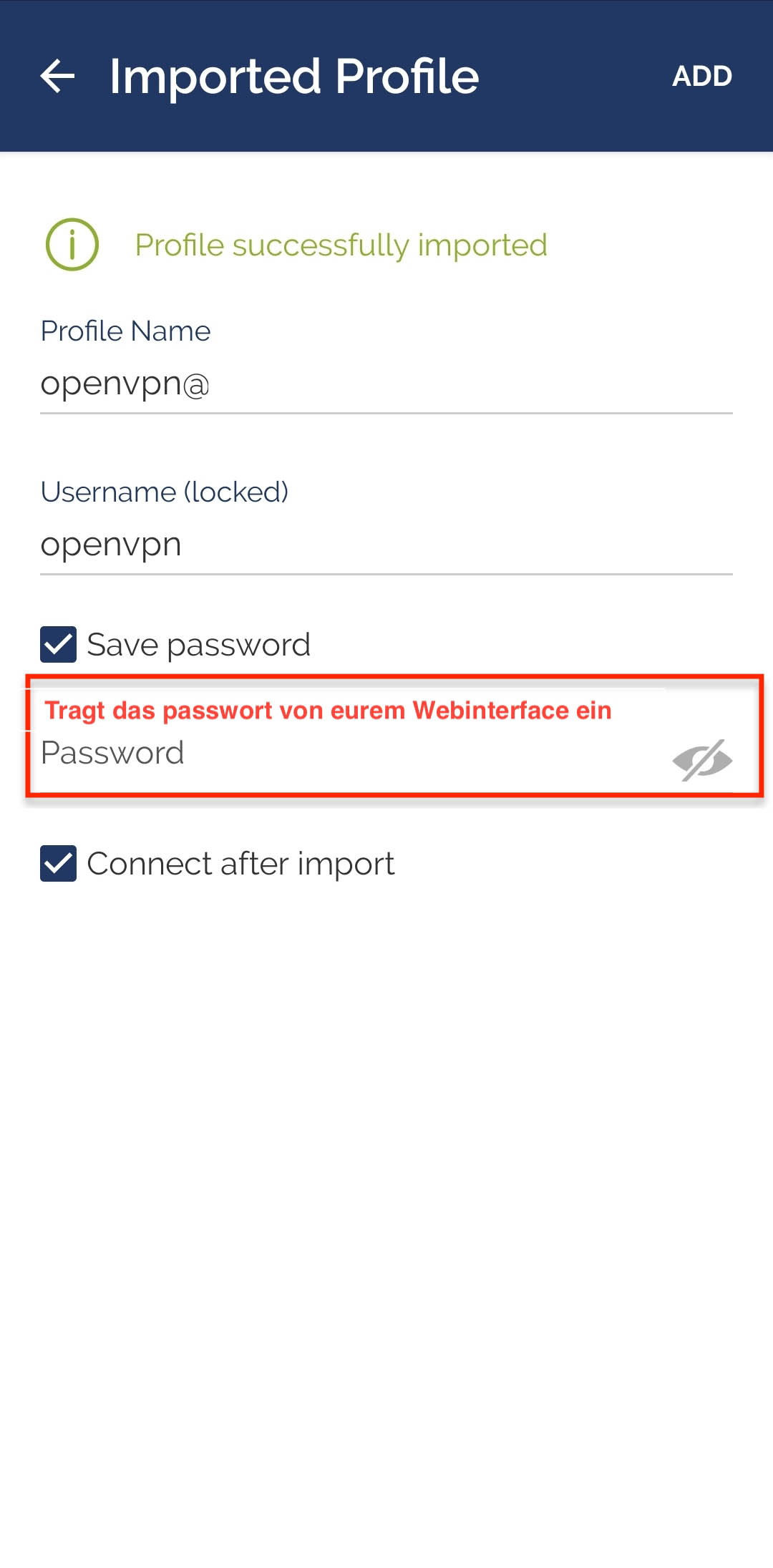

Die Datei wurde entsprechend importiert.

Wählt Save Password und connect after import aus.

Gebt das Passwort ein, welches auch für den Login ins Webinterface genutzt wird.

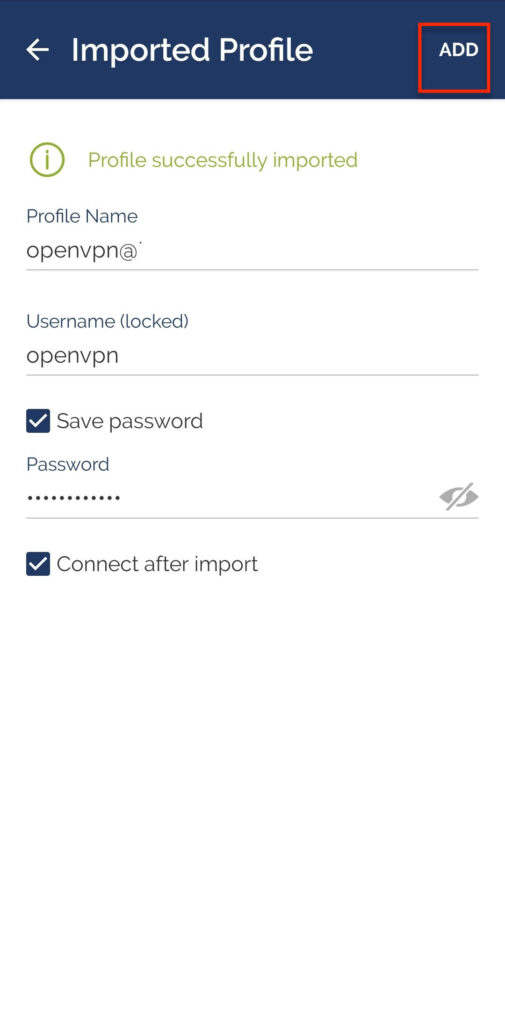

Alles eingegeben, kann oben rechts auf ADD geklickt werden.

Wird die Verbindung wie bei mir angezeigt, habt ihr es geschafft und euer eigener VPN-Server ist aufgesetzt und von außen erreichbar.

Fazit

Mit ein wenig Aufwand kann in ca. 20-30Minuten ein eigener OpenVPN Server aufgesetzt werden. Es bedarf nicht „so sehr“ viel Linux-Erfahrung und man hat sich die Möglichkeit geschaffen, außerhalb seines Routers einen eigenen VPN-Zugang aufzubauen. Das Webinterface bietet natürlich noch mehr Einstellungsmöglichkeiten, sodass auch noch mehr „Feintuning“ möglich ist. Ich hoffe, euch hat der Beitrag gefallen. Viel Spaß mit eurem eigenen OpenVPN Server!